تصميم شبكه متقدمه باستخدام Cisco Packet Tracer

تفاصيل العمل

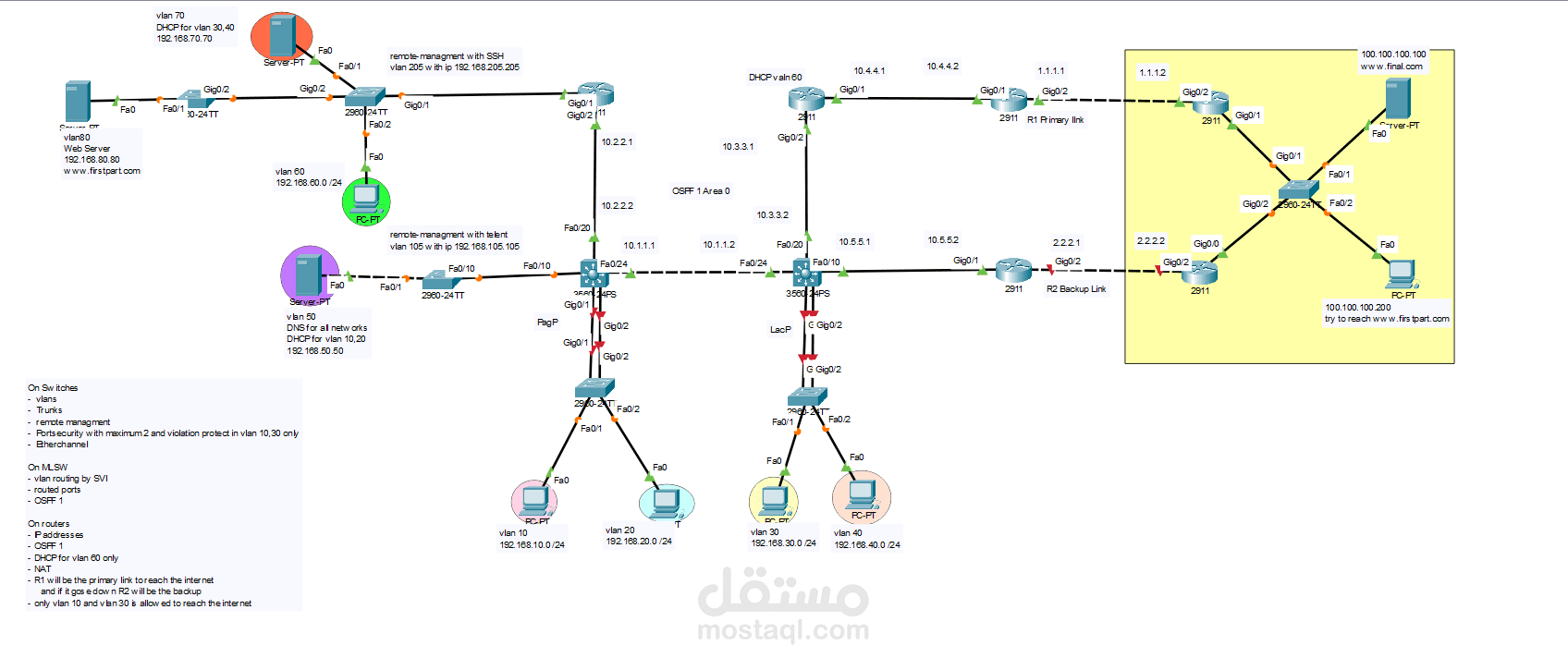

وصف عام للشبكة:

الشبكة مصممة على تصميم هرمي (Hierarchical Design) فيه طبقة Access – Distribution – Core.

تم استخدام VLANs لتقسيم المستخدمين والخدمات لزيادة الأمان وتقليل البث (Broadcast Domain).

تم عمل Redundancy من خلال راوترين (R1 Primary و R2 Backup) عشان يضمنوا استمرارية الوصول للإنترنت.

OSPF Area 0 مستخدم كبروتوكول التوجيه الديناميكي عشان يربط الراوترات.

NAT مفعّل على R1 (والـ R2 كـ Backup) بحيث VLAN 10 و VLAN 30 فقط يقدروا يوصلوا للإنترنت.

الـ VLANs والـ IPs:

VLAN 10: 192.168.10.0/24

VLAN 20: 192.168.20.0/24

VLAN 30: 192.168.30.0/24

VLAN 40: 192.168.40.0/24

VLAN 50: 192.168.50.0/24 → فيها DNS & DHCP.

VLAN 70: 192.168.70.0/24 → فيها DHCP Server.

VLAN 80: 192.168.80.0/24 → DHCP للـ Clients.

VLAN 205: Remote Management (SSH).

VLAN 105: Remote Management (Telnet).

الخدمات:

DHCP: موزع على أكثر من VLAN.

DNS: موجود في VLAN 50 لحل أسماء النطاقات.

Web Server: شغال على 192.168.30.80 (www.firstpart.com

).

Server آخر: في DMZ مع IP عام 100.100.100.100 (www.final.com

).

التقنيات المستخدمة:

Port Security: مفعلة بـ Max 2 و Violation Protect على VLAN 10 و VLAN 30.

Trunking: لتوصيل VLANs بين السويتشات.

SVI Routing على MLSW (3550) لعمل Inter-VLAN Routing.

EtherChannel (PagP/LACP) مستخدم لزيادة الباندويث بين السويتشات.

Redundancy Links: R1 هو Primary للإنترنت، ولو وقع يشتغل R2 كـ Backup.

ما يميز التصميم:

تقسيم الشبكة بـ VLANs واضح ومنظم.

في تأمين من خلال Port Security + Remote Management بالـ SSH/Telnet.

في High Availability بفضل الراوترات R1 و R2.

قابلية التوسع بسهولة لو زودت VLANs أو سيرفرات جديدة.