High Secure App using AWS and Terraform

تفاصيل العمل

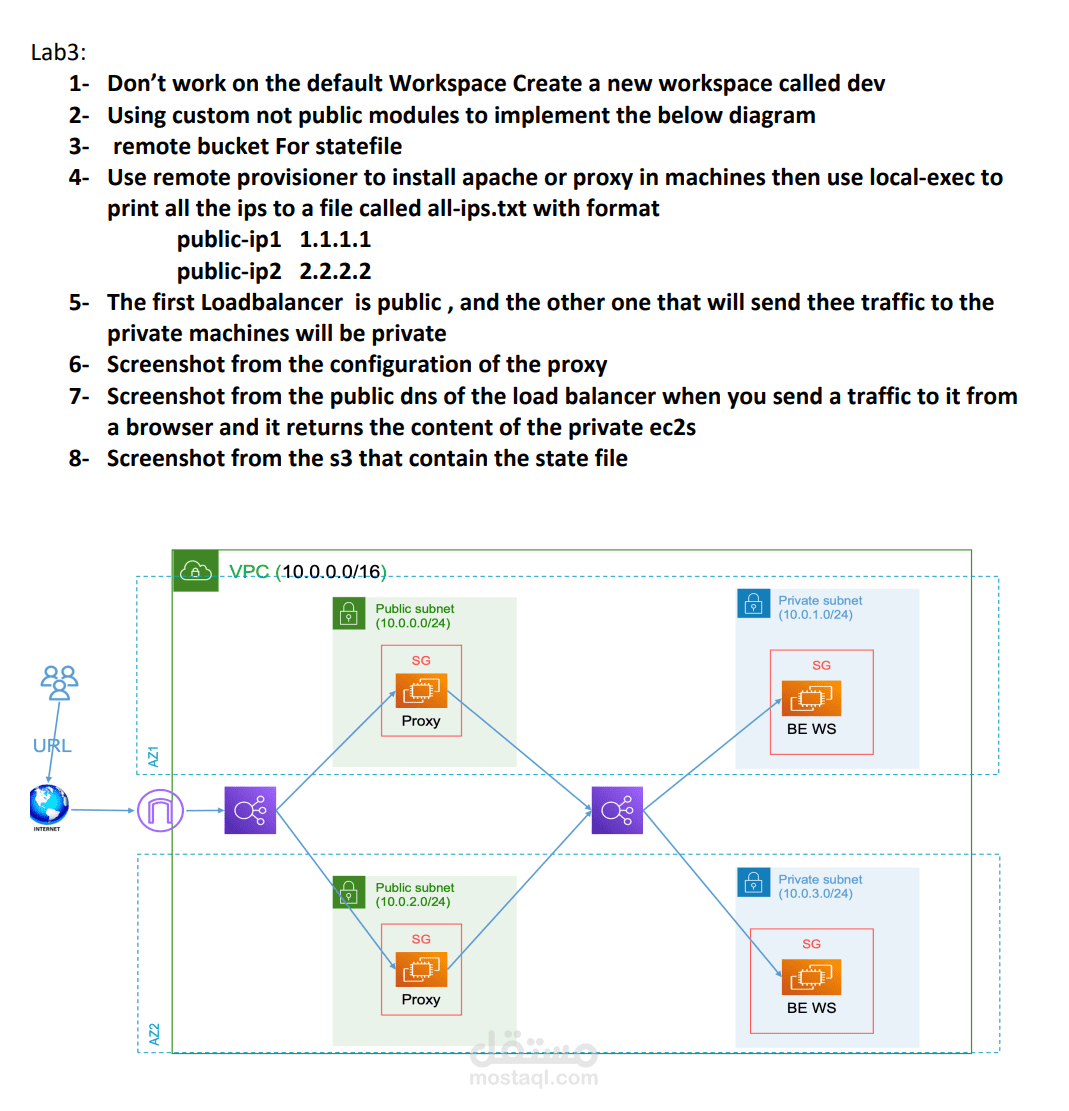

مشروع Terraform ينشئ بنية تحتية آمنة على AWS وتشمل: VPC مع شبكات عامة وخاصة، NAT Gateway للإنترنت للـ private subnets، مجموعة أمان (Security Groups) تقيّد الوصول إلى التطبيق فقط من عناوين IP محددة، وEC2 يعمل بـ Ubuntu 20.04 مضبوطة لتشغيل التطبيق. البنية مُنظَّمة كـ IaC (Infrastructure as Code) لتكرار النشر، قابلية الصيانة، والامتثال لممارسات الأمان.

مكونات البنية (High-level)

VPC مع CIDR موحّد.

Public Subnet(s) لاستضافة الـ NAT Gateway أو أي موارد تحتاج وصولًا مباشرًا.

Private Subnet(s) لتشغيل تطبيق الإنتاج على EC2 بدون وصول مباشر من الإنترنت.

Internet Gateway للـ public subnets.

NAT Gateway لتمكين الـ private instances من الوصول الخارجي (للتحديثات) دون تعريضها لإنترنت مباشر.

Route Tables منفصلة للـ public وprivate.

Security Groups مفصّلة:

SG للتطبيق يسمح بـ HTTP/HTTPS (مثال: 80/443) فقط من عناوين IP محددة (whitelist).

SG للـ SSH يسمح بالوصول فقط من IPs محددة (مثلاً عنوان الـ admin).

SG للـ DB (إن وُجد) يسمح بالوصول فقط من داخل الـ VPC أو من SG التطبيق.

EC2 instance (Ubuntu 20.04) في الـ private subnet (أو public مع Load Balancer في الأمام حسب التصميم).

(اختياري) ALB / NLB أمام الـ EC2 لتوزيع الحمولة وإدارة الشهادات.

(اختياري) S3 لتخزين الـ artifacts، وCloudWatch للـ logs/metrics.