Mini Campus Network Design & Configuration

تفاصيل العمل

الوصف العام:

تصميم وتنفيذ شبكة مصغّرة لمكتب/قسم إداري بعدّة أقسام (3 VLANs)، مع ربط داخلي بين الأقسام، تأمين أساسي، ومخرج إنترنت واحد. تم التنفيذ بالمحاكاة على eNSP للتأكد من التصميم قبل التطبيق الفعلي.

الأهداف:

تقسيم الشبكة داخليًا (Segmentation) لثلاثة أقسام: Admin / HR / IT.

تمكين الاتصال بين VLANs مع ضبط سياسات بسيطة للتحكم في المرور.

إعداد التوجيه الداخلي لضمان التواصل بين الأقسام.

إعداد مخرج إنترنت واحد مع NAT.

تقليل الأعطال وتحسين الأداء الأساسي.

الأدوات والتقنيات:

أدوات: eNSP,PTRG.

بروتوكولات/مفاهيم: VLANs, Trunking (802.1Q), Inter-VLAN Routing (L3 Switch/Router-on-a-Stick), OSPF Single,NAT, ACL.

توثيق: Diagrams + IP Address + ملفات إعداد.

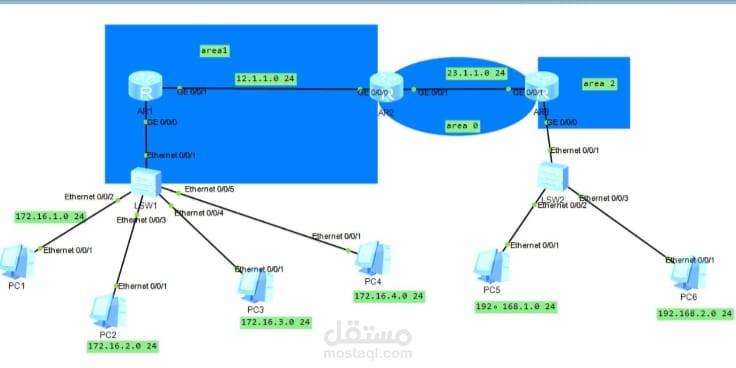

ملخص التصميم (Topology & IP Plan):

Access Switch لكل طابق/قسم + Distribution/L3 Switch واحد للتوجيه بين الـ VLANs.

Router طرفي للإنترنت (NAT).

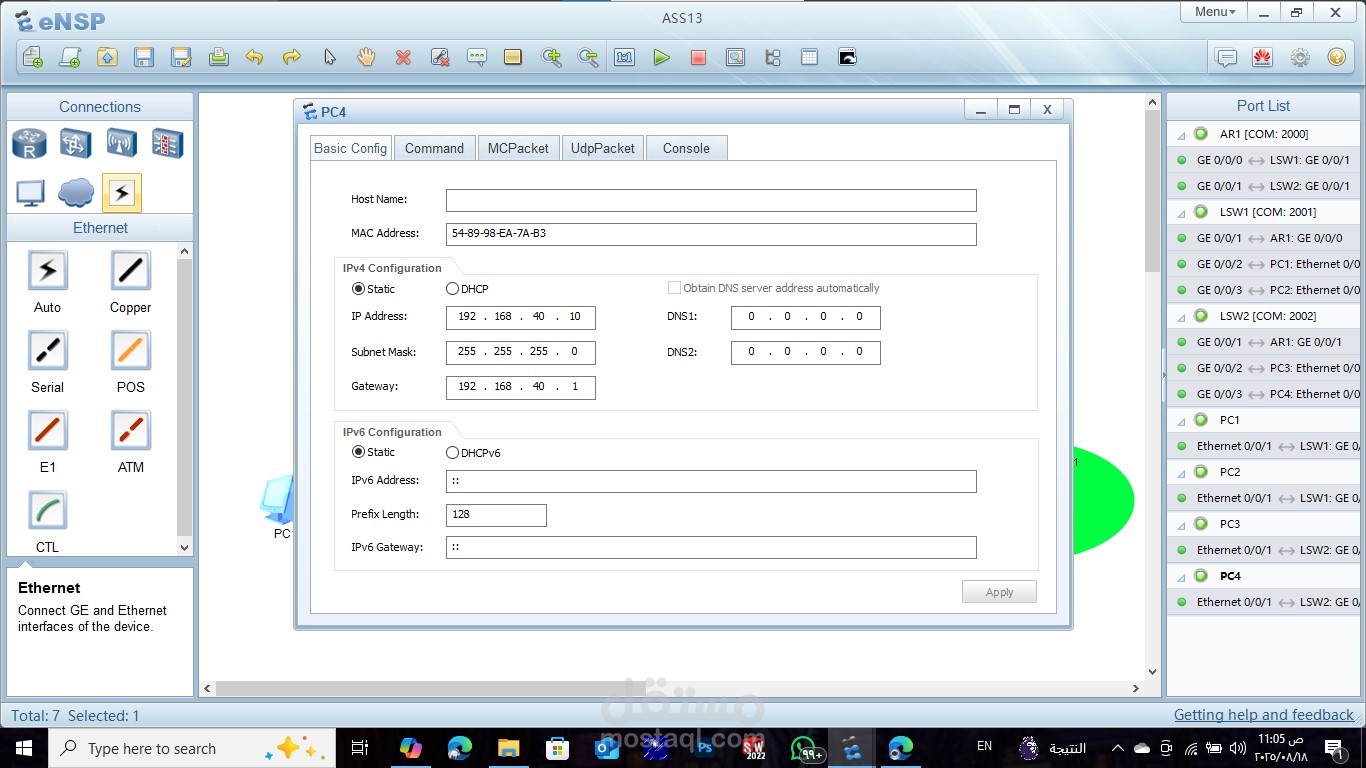

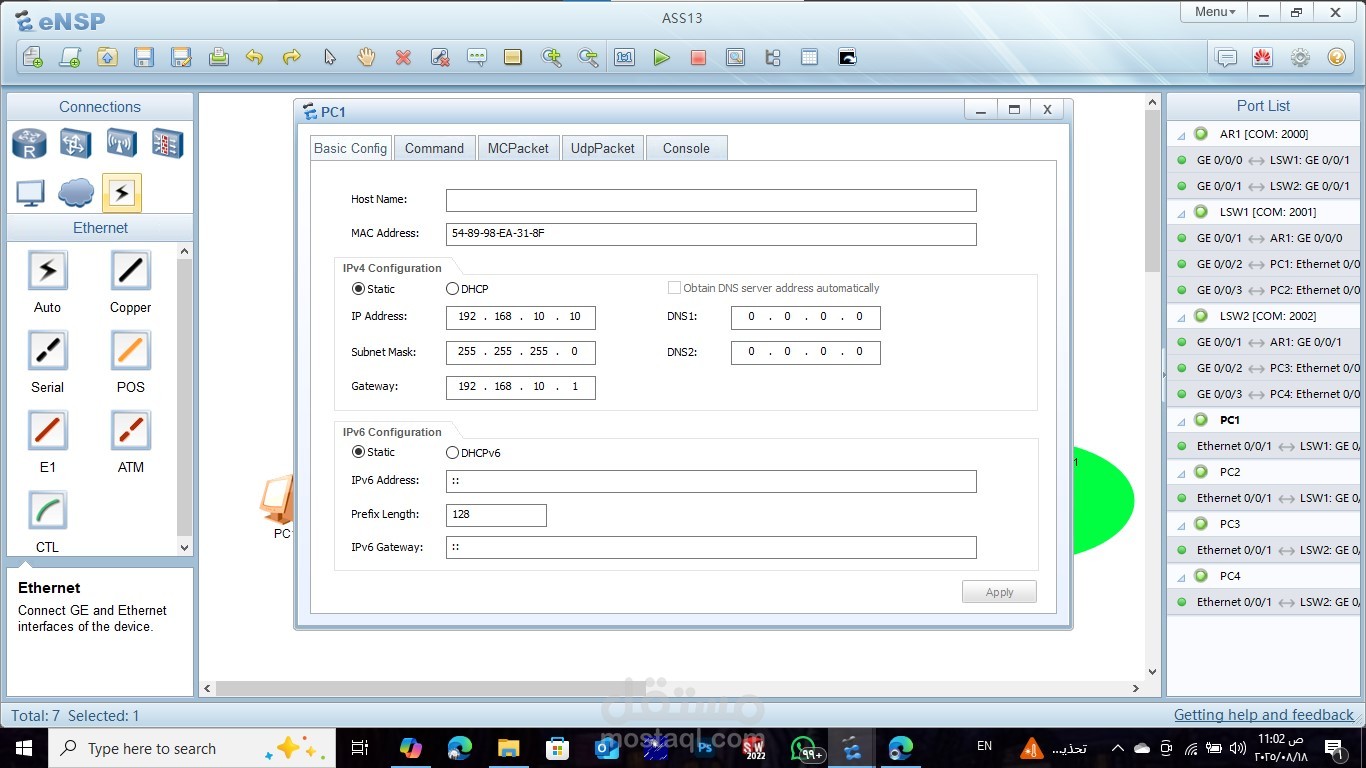

مثال تقسيم عناوين (قابل للتعديل):

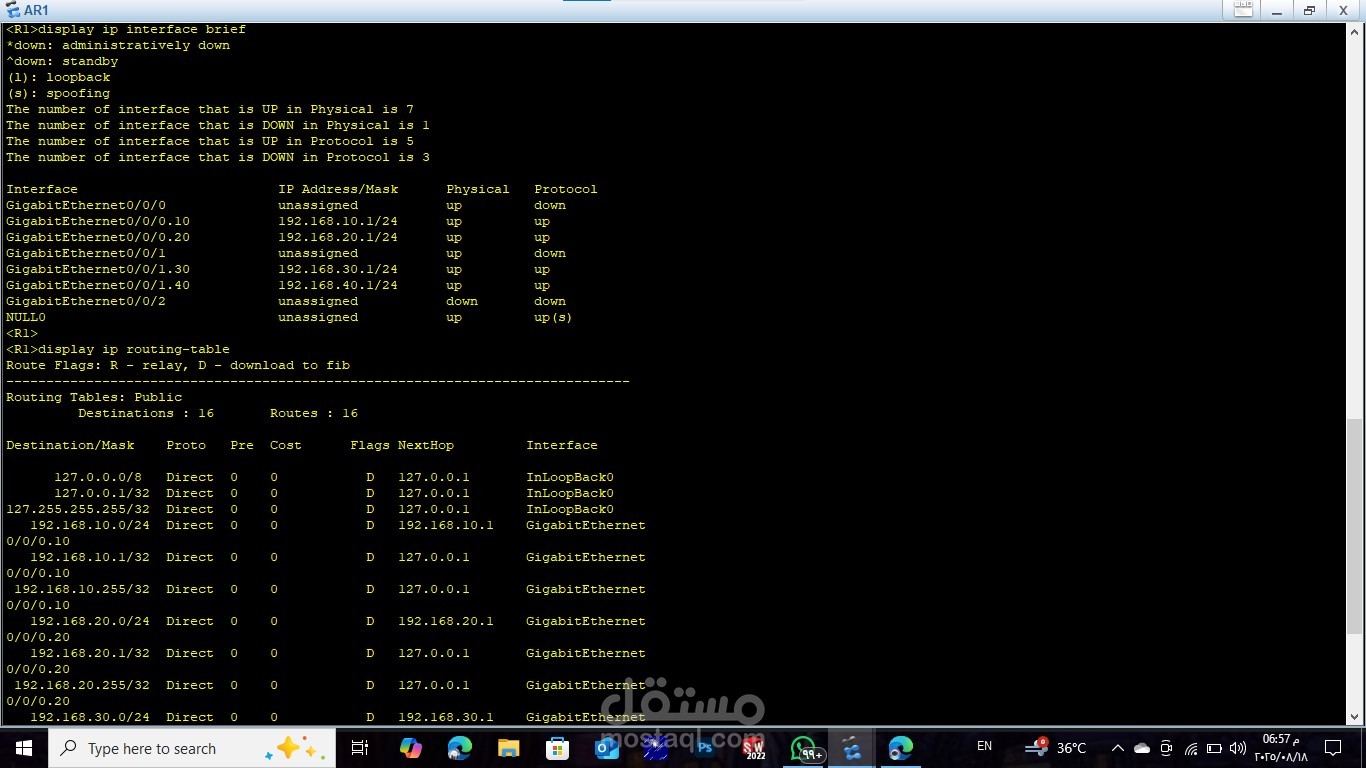

VLAN 10 – Admin: 192.168.10.0/24 (GW: 192.168.10.1)

VLAN 20 – HR: 192.168.20.0/24 (GW: 192.168.20.1)

VLAN 30 – IT: 192.168.30.0/24 (GW: 192.168.30.1)

ربط خارجي/إنترنت: 203.0.113.2/30 نحو مزوّد الخدمة (مثال).

روابط Trunk بين الـ Access و الـ Distribution، وAccess نحو الأجهزة.

خطوات التنفيذ (مختصرة ومنظّمة):

1. تصميم منطقي: تحديد الأقسام، متطلبات العزل، وخريطة العناوين.

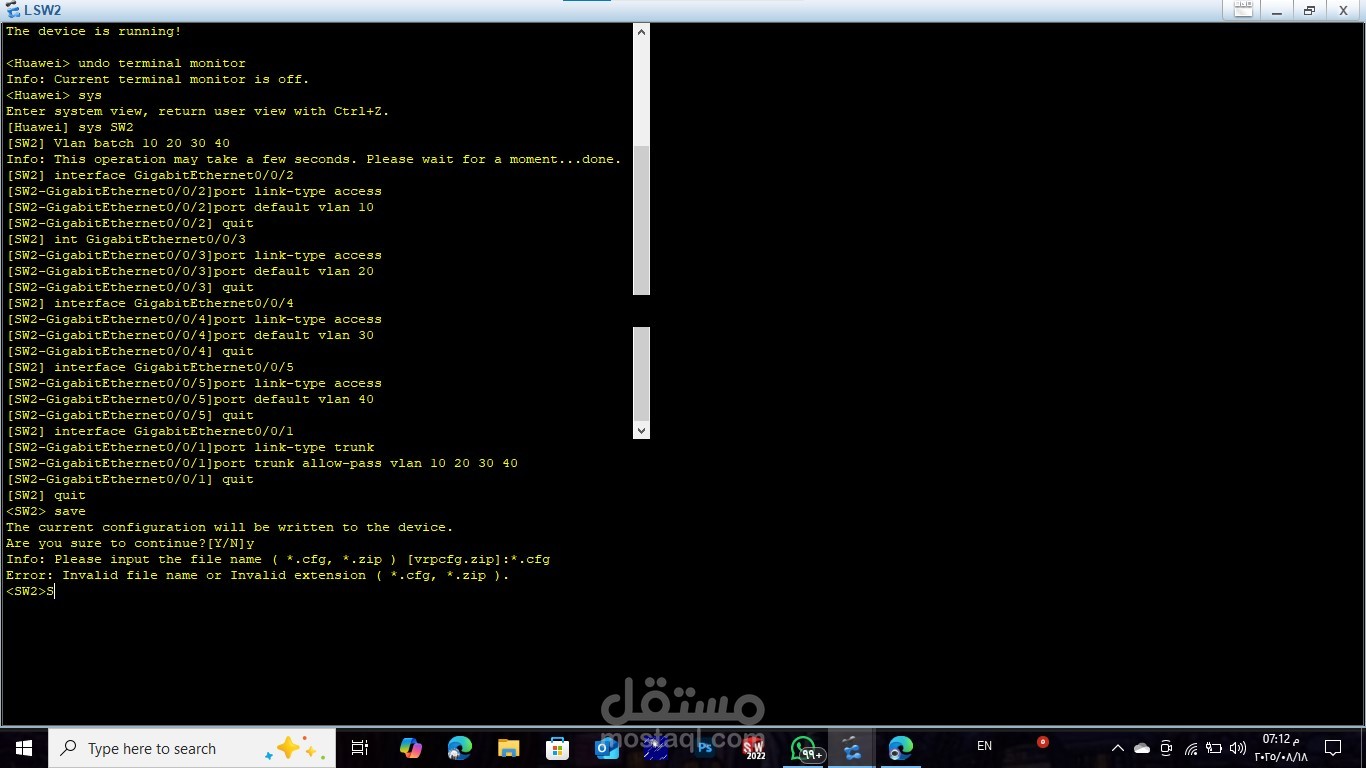

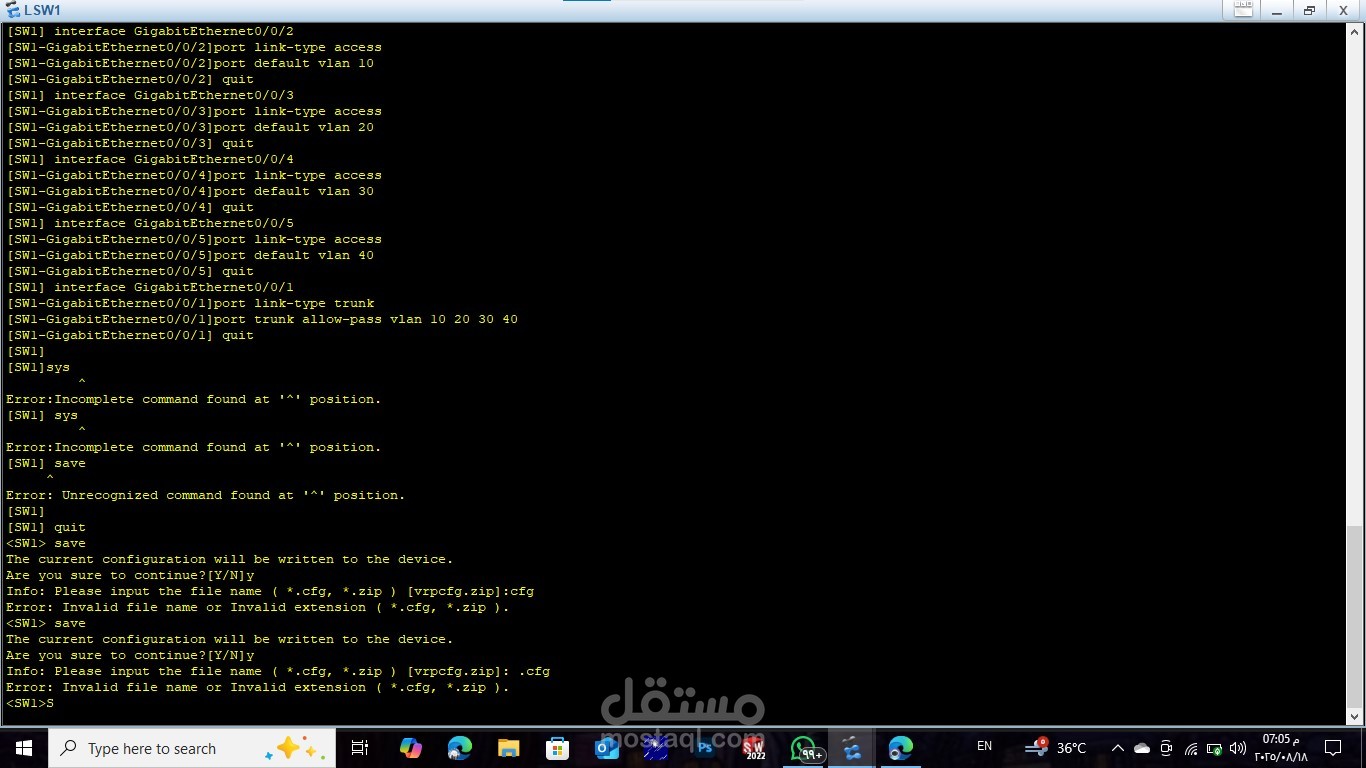

2. إنشاء VLANs على الـ Switches وتعريف المنافذ (Access/Trunk).

3. Inter-VLAN Routing:

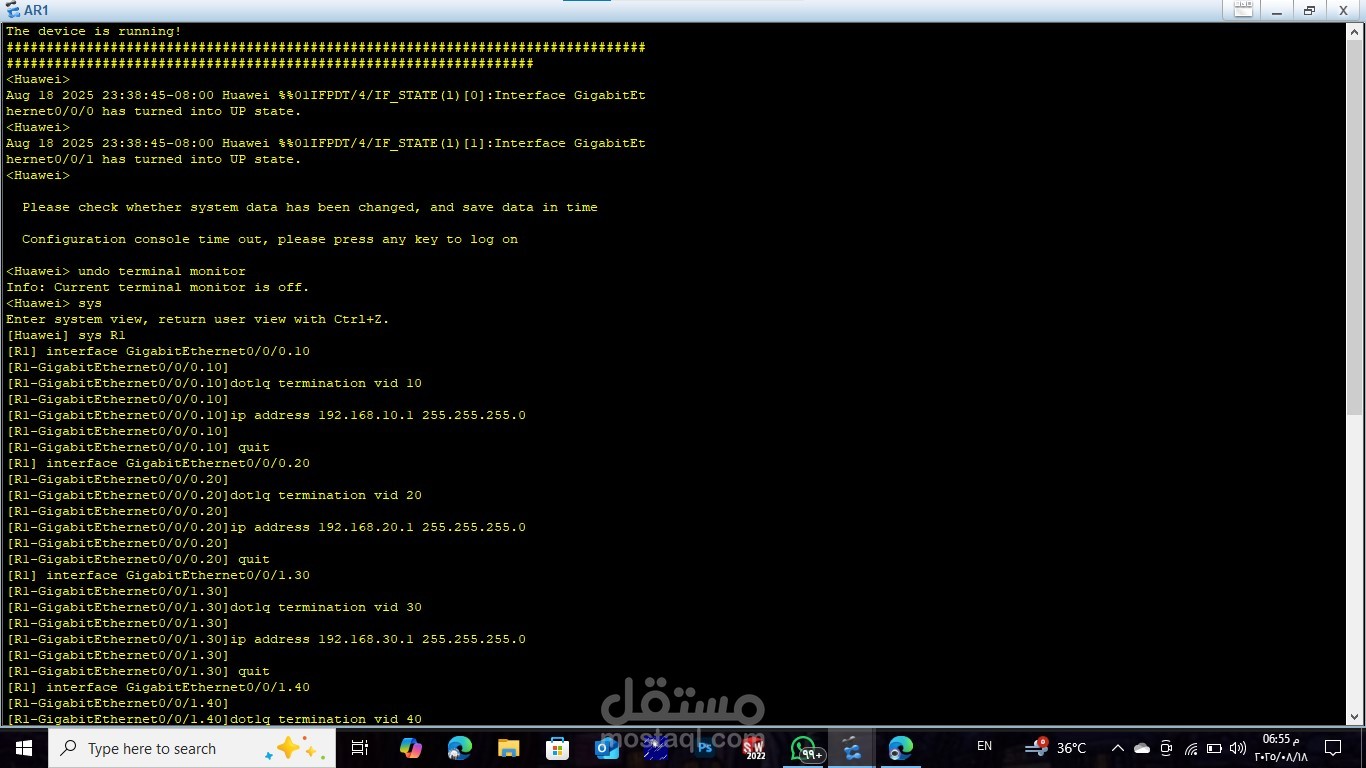

إمّا عبر L3 Switch (SVIs لكل VLAN)، أو Router-on-a-Stick (Sub-interfaces).

6. NAT على الموجّه الطرفي لإتاحة الإنترنت للأقسام.

7. DHCP: تفعيل خادم DHCP مركزي أو على L3 لتوزيع العناوين تلقائيًا (اختياري).

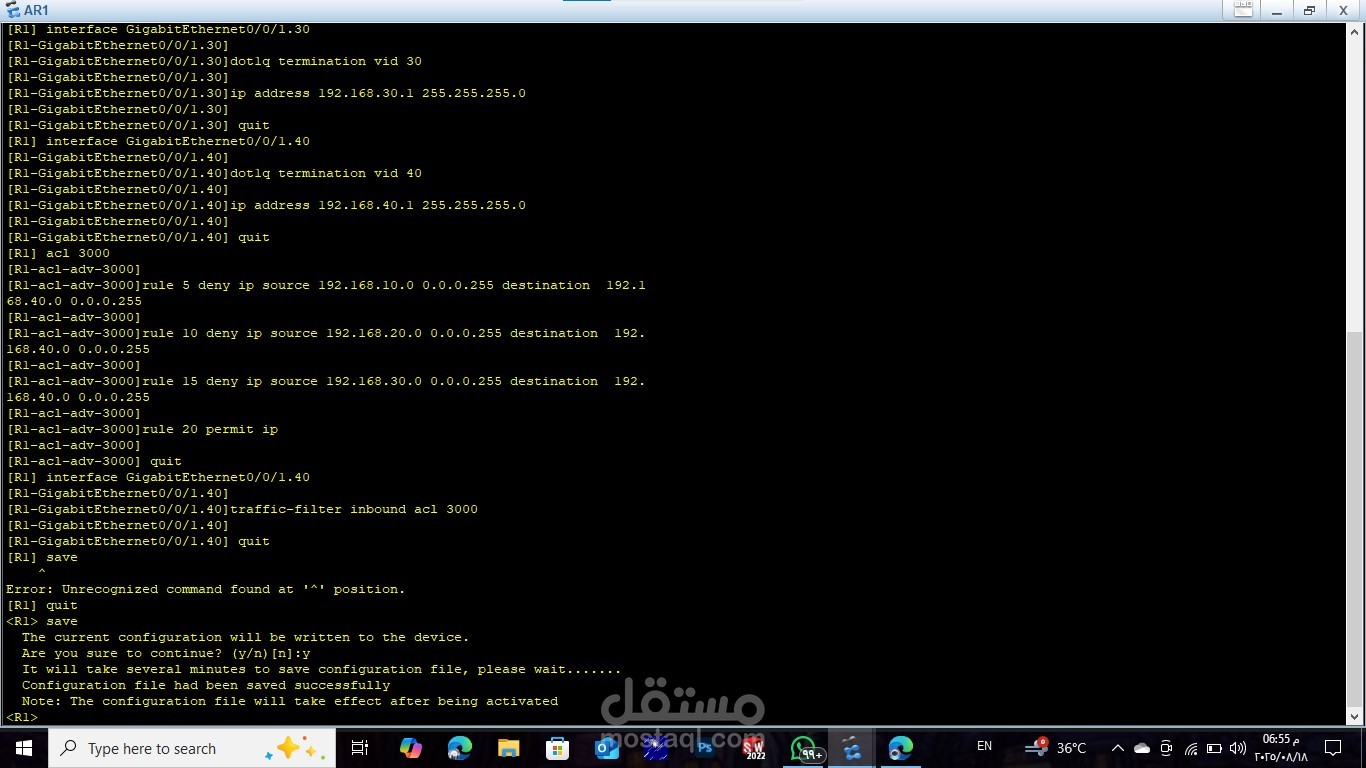

8. ACLs خفيفة (مثل منع HR من الوصول إلى موارد IT الحساسة، والسماح بالـ DNS/HTTP/HTTPS).

9. اختبارات واعتماد (Validation):

Ping بين شبكات مختلفة (Inter-VLAN).

اختبار فشل مسار (Link Down) للتحقق من RSTP Convergence.

اختبار خروج الإنترنت من كل VLAN.

قياس زمن الاستجابة الأساسي وLoss بسيط للتأكد من الاستقرار.