تخطي مصادقة phpMyAdmin عبر Shodan Dorking – ثغرة حرجة

تفاصيل العمل

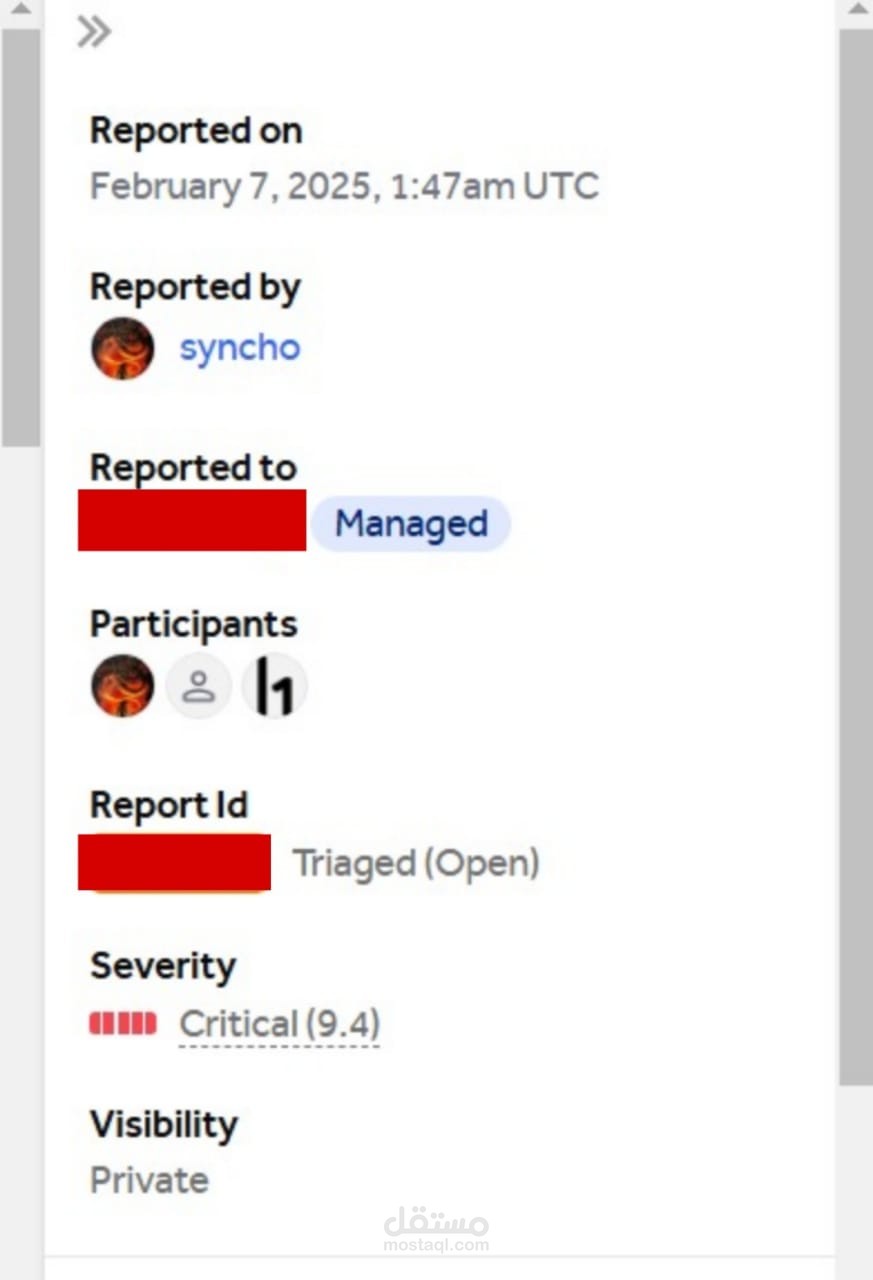

خلال إحدى جلسات اصطياد الثغرات الأمنية (Bug Bounty)، اكتشفت ثغرة حرجة تتيح تخطي المصادقة في phpMyAdmin عبر Shodan Dorking، مما يسمح للمهاجمين غير المصرح لهم بالوصول إلى قواعد البيانات والتلاعب بها.

استخدمت Shodan لتحديد واجهات phpMyAdmin المكشوفة عبر الإنترنت باستخدام استعلام:

http.title:"index of" hostname:example.com

تمكنت من الوصول إلى صفحة تسجيل الدخول الخاصة بـ phpMyAdmin على الرابط التالي:

قمت بتجربة بيانات الاعتماد الافتراضية التي غالبًا ما تُترك بدون تغيير:

اسم المستخدم: root

كلمة المرور: (فارغة)

بمجرد تسجيل الدخول، حصلت على وصول كامل إلى قاعدة البيانات!

تأثير الثغرة:

وصول غير مصرح به: يستطيع المهاجم التحكم الكامل في قواعد البيانات.

تسريب البيانات: يمكن الكشف عن بيانات حساسة مثل معلومات المستخدمين والسجلات الهامة.

تصعيد الامتيازات: يمكن للمهاجم تعديل الإعدادات وزيادة صلاحياته.

اختراق النظام بالكامل: تنفيذ استعلامات SQL خبيثة قد يؤدي إلى الاستيلاء الكامل على الخادم.

توصيات الحماية:

تقييد الوصول إلى phpMyAdmin على عناوين IP موثوقة فقط.

تعطيل تسجيل الدخول بحساب root عن بُعد.

فرض مصادقة قوية مثل تغيير بيانات الاعتماد الافتراضية واستخدام المصادقة متعددة العوامل (MFA).

مراجعة الخدمات المكشوفة دوريًا باستخدام أدوات مثل Shodan وCensys.

الخاتمة:

يؤكد هذا الاكتشاف على أهمية تأمين التطبيقات الإدارية ضد الوصول غير المصرح به. من خلال Shodan Dorking، تمكنت من اكتشاف ثغرة خطيرة كان من الممكن أن تؤدي إلى اختراق واسع النطاق. يجب على المتخصصين في الأمن السيبراني التأكد دائمًا من إغلاق المنافذ غير الضرورية وتعطيل بيانات الاعتماد الافتراضية.

لقراءة التقرير الكامل:

تخطي مصادقة phpMyAdmin عبر Shodan Dorking – تقرير تفصيلي (إذا كان لديك رابط على Medium أو أي منصة أخرى، أضفه هنا)

يمكنك الاطلاع على إنجازاتي عبرhackerone و LinkedIn:

حسابي على https://hackerone.com/syn...