خبير امن سيبراني

تفاصيل العمل

تثبيت الأجهزة الافتراضية لإنشاء بيئة آمنة لتطبيق وتحليل أحداث التهديدات السيبرانية.

شرح دور محلل عمليات الأمن السيبراني في المؤسسة.

توضيح ميزات وخصائص نظام التشغيل ويندوز اللازمة لدعم تحليلات الأمن السيبراني.

شرح ميزات وخصائص نظام التشغيل لينكس.

تحليل تشغيل بروتوكولات وخدمات الشبكة.

توضيح كيفية عمل البنية التحتية للشبكة.

تصنيف الأنواع المختلفة لهجمات الشبكة.

استخدام أدوات مراقبة الشبكة لتحديد الهجمات على بروتوكولات وخدمات الشبكة.

شرح كيفية منع الوصول الضار إلى شبكات الحاسوب والمضيفين والبيانات.

توضيح تأثير التشفير على مراقبة أمان الشبكة.

شرح كيفية التحقيق في الثغرات والهجمات على الأجهزة الطرفية.

تقييم تنبيهات أمان الشبكة.

تحليل بيانات التسلل للشبكة لتحديد الأجهزة المخترقة ونقاط الضعف.

تطبيق نماذج الاستجابة للحوادث لإدارة الحوادث الأمنية للشبكة.

هذا النص يقدم وصفًا شاملاً للمهام المتعلقة بتحليل وإدارة الأمن السيبراني باللغة العربية. إذا كنت بحاجة إلى تحسينات إضافية، فلا تتردد في طلب ذلك!

بطاقة العمل

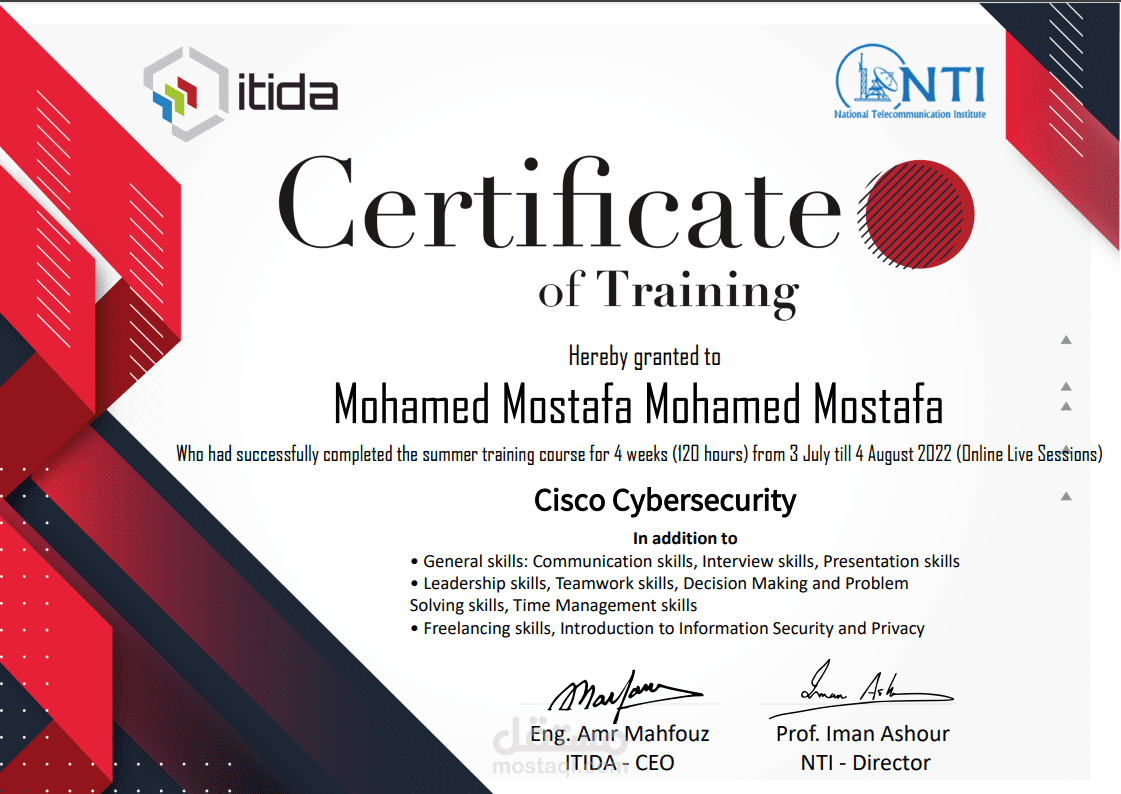

| اسم المستقل | Mohamed M. |

| عدد الإعجابات | 0 |

| عدد المشاهدات | 5 |

| تاريخ الإضافة | |

| تاريخ الإنجاز |