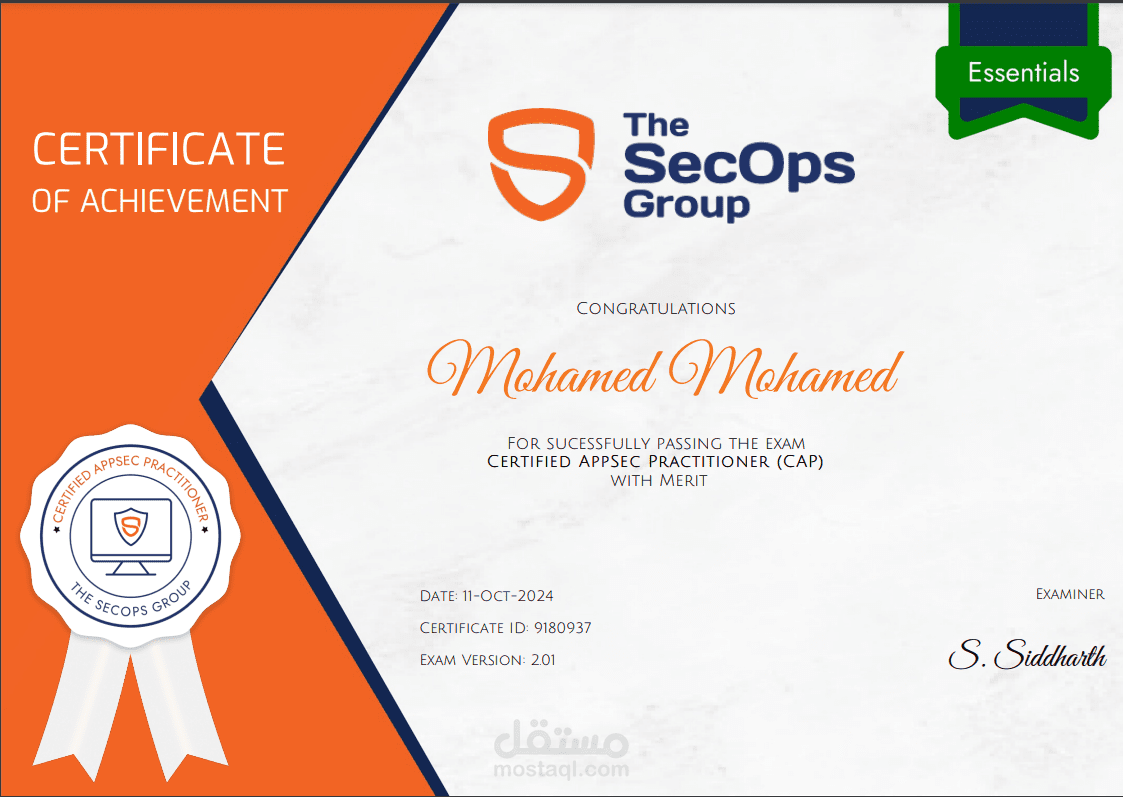

ممارس معتمد في أمن التطبيقات (AppSec)

تفاصيل العمل

آليات التحقق من الإدخال: القوائم السوداء (Blacklisting)، القوائم البيضاء (Whitelisting).

هجمات البرمجة عبر المواقع (Cross-Site Scripting - XSS).

حقن قواعد البيانات (SQL Injection).

هجمات الكيانات الخارجية في XML (XML External Entity - XXE).

التزوير عبر المواقع (Cross-Site Request Forgery - CSRF).

الترميز، التشفير، والتجزئة (Encoding, Encryption, and Hashing).

ثغرات متعلقة بالمصادقة: هجمات القوة الغاشمة (Brute Force Attacks)، تخزين كلمات المرور وسياسة كلمات المرور.

فهم قائمة OWASP لأهم 10 ثغرات في التطبيقات.

أفضل ممارسات الأمن وآليات التقوية: سياسة نفس الأصل (Same-Origin Policy)، رؤوس الأمان (Security Headers).

أمان TLS: أخطاء في إعداد شهادات TLS، التشفير المتماثل وغير المتماثل.

هجمات طلبات الخادم الجانبية (Server-Side Request Forgery - SSRF).

ثغرات متعلقة بالتفويض وإدارة الجلسات: المرجع المباشر غير الآمن للكائنات (Insecure Direct Object Reference - IDOR)، التصعيد في الامتيازات (Privilege Escalation)، هجمات التلاعب بالمعاملات، تأمين ملفات تعريف الارتباط (Cookies).

تحميل الملفات غير الآمن.

ثغرات حقن الأكواد (Code Injection Vulnerabilities).

ثغرات في منطق الأعمال (Business Logic Flaws).

ثغرات تجاوز دليل الملفات (Directory Traversal Vulnerabilities).

أخطاء تكوين الأمان (Security Misconfigurations).

كشف المعلومات (Information Disclosure).

المكونات الضعيفة أو القديمة (Vulnerable and Outdated Components).

الهجمات الشائعة على سلسلة التوريد وطرق الوقاية منها.

بطاقة العمل

| اسم المستقل | Mohamed M. |

| عدد الإعجابات | 0 |

| عدد المشاهدات | 3 |

| تاريخ الإضافة | |

| تاريخ الإنجاز |