Unsecure configuration

تفاصيل العمل

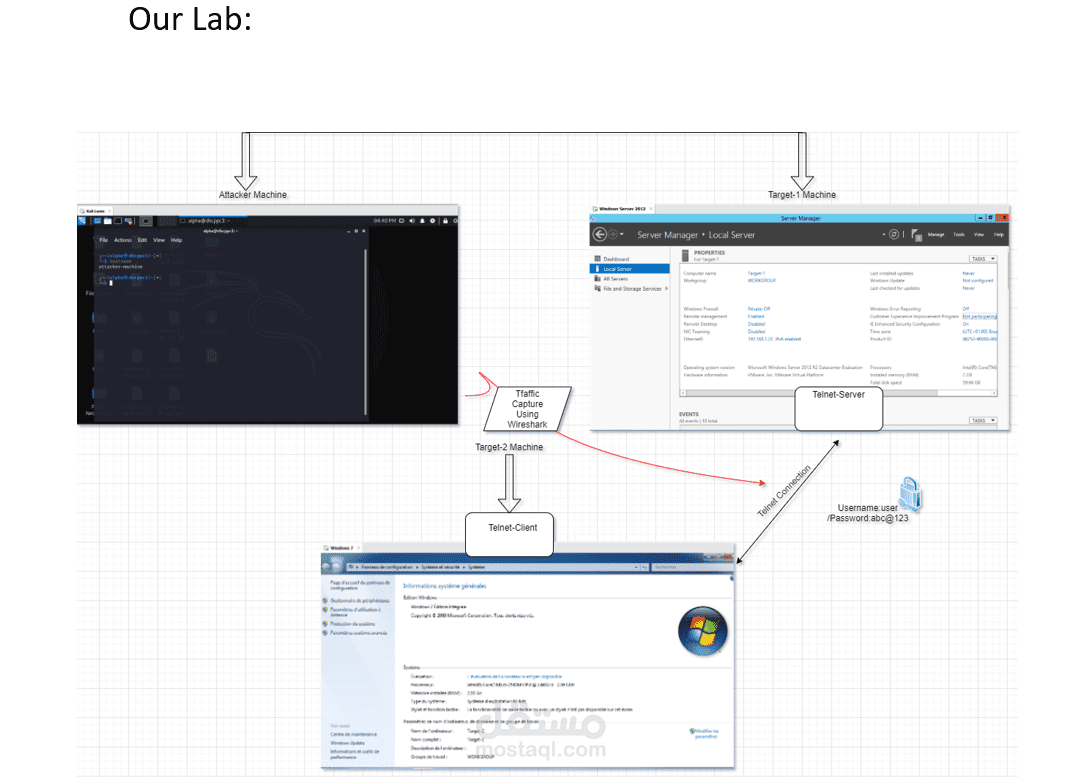

يقدم المشروع الموجود في التقرير محاكاة لهجومين سيبرانيين على نظام يستخدم بيئة عمل VMware Workstation 16 Pro، مع التركيز على نقاط الضعف في البروتوكولات والشبكات غير المؤمنة.

المكونات الأساسية للطوبولوجيا:

1. جهاز المهاجم: يستخدم توزيعة Kali Linux.

2. الهدف 1: جهاز Windows Server يعمل كبروتوكول Telnet غير آمن.

3. الهدف 2: جهاز Windows 7 Client.

الهجوم الأول: التقاط كلمة المرور عبر بروتوكول Telnet

تم استغلال استخدام Telnet، الذي يرسل البيانات بنص واضح، لالتقاط كلمات المرور باستخدام أداة Wireshark. الخطوات تتضمن:

1. اتصال العميل بالخادم عبر Telnet.

2. تشغيل Wireshark على جهاز المهاجم لالتقاط حركة المرور.

3. تحليل الحزم والبحث عن بيانات اعتماد تسجيل الدخول (اسم المستخدم وكلمة المرور).

الهجوم الثاني: إنشاء جلسة عكسية باستخدام ملف ضار

في هذا الهجوم، يستخدم المهاجم أداة Metasploit لإنشاء ملف ضار بصيغة "exe" لتنفيذ جلسة TCP عكسية. بعد تشغيل الضحية للملف:

1. يبدأ المهاجم بالاستماع لجلسة الاتصال.

2. يحصل المهاجم على الوصول الكامل إلى جهاز الهدف.

التدابير الوقائية:

1. الهجوم الأول:

- تجنب استخدام Telnet، واستبداله بـ SSH أو Mosh.

- استخدام VPN في الأماكن غير الآمنة.

2. الهجوم الثاني:

- تثبيت برامج مكافحة الفيروسات وتحديث النظام بانتظام.

- توخي الحذر عند تنزيل الملفات من الإنترنت.

الخلاصة:

لا يوجد نظام آمن بنسبة 100%. يمكن لأي شخص تجاوز الإجراءات الأمنية إذا استثمر الوقت والجهد الكافيين.

ملفات مرفقة

بطاقة العمل

| اسم المستقل | Mahdi B. |

| عدد الإعجابات | 0 |

| عدد المشاهدات | 2 |

| تاريخ الإضافة |