بناء بنية تحتية ضخمة للتطبيقات الإدارية على سحابة AWS

تفاصيل العمل

التالي هو انجاز حديث لي تم في سياق تحسين البنية التحتية للخدمات السحابية وفق المعاير الدولية لحماية وتطوير الحوسبة السحابية

بناء بنية تحتية ضخمة للتطبيقات الإدارية على سحابة AWS.

إنجاز بناء بنية تحتية ضخمة للتطبيقات الإدارية على سحابة AWS

في الآونة الأخيرة، حققت إنجازاً مهماً تمثل في بناء بنية تحتية ضخمة للتطبيقات الإدارية على سحابة AWS (Amazon Web Services). إليكم تفاصيل هذا الإنجاز:

1.تم تحديد المتطلبات والأهداف:

قمت بتحديد المتطلبات والأهداف المحددة للمشروع، والتي تضمنت:

الأمان: ضمان حماية البيانات الحساسة للتطبيقات الإدارية.

المرونة والتوسعية: توفير القدرة على التوسع بسهولة مع نمو عدد المستخدمين والبيانات.

التوافر العالي: ضمان استمرارية الخدمة وتقليل فترات التوقف.

الأداء: تحسين سرعة وكفاءة التطبيقات لضمان تجربة مستخدم ممتازة.

2. تصميم البنية التحتية:

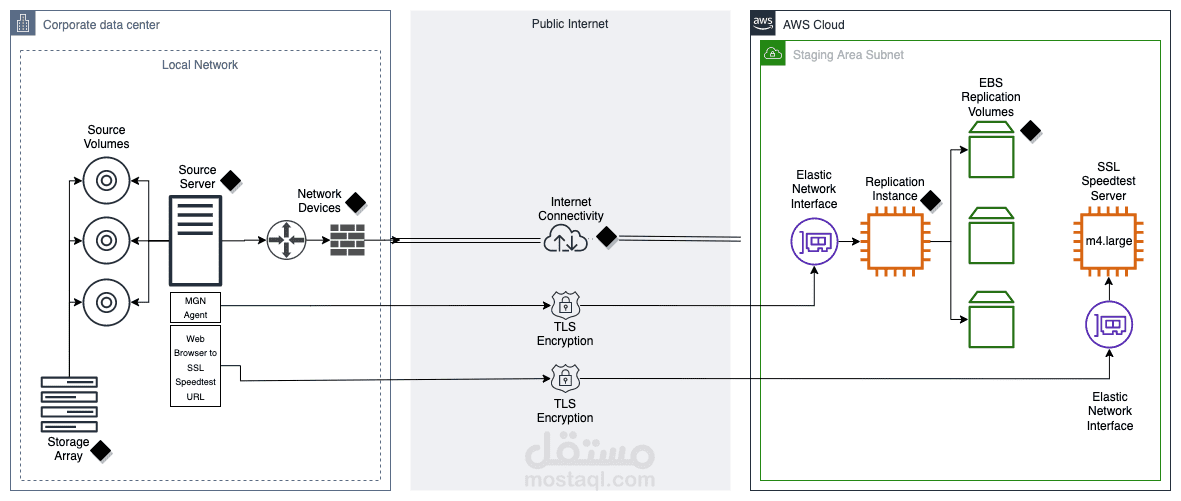

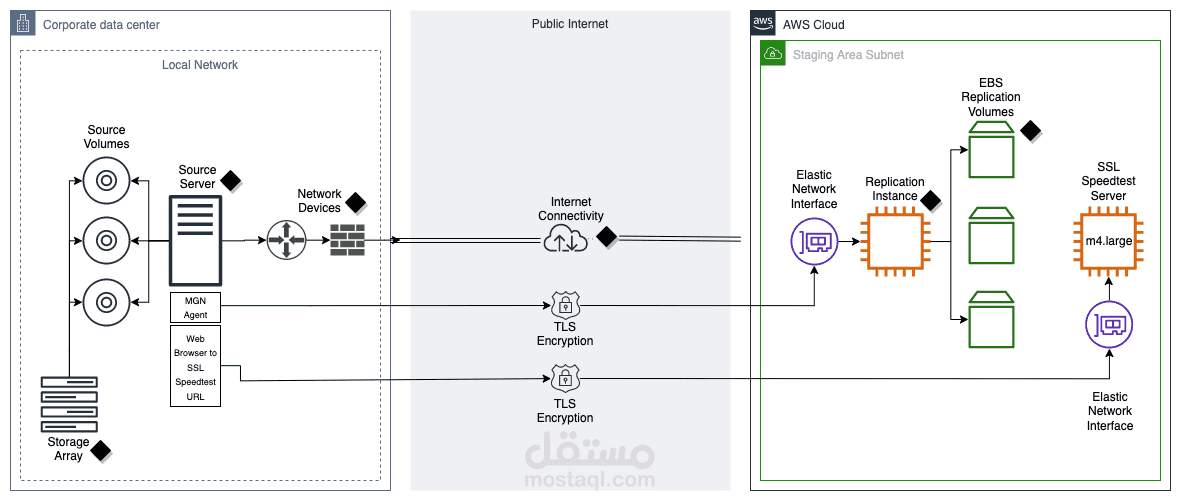

صممت البنية التحتية لتحقيق هذه الأهداف، مستخدماً خدمات AWS المتنوعة:

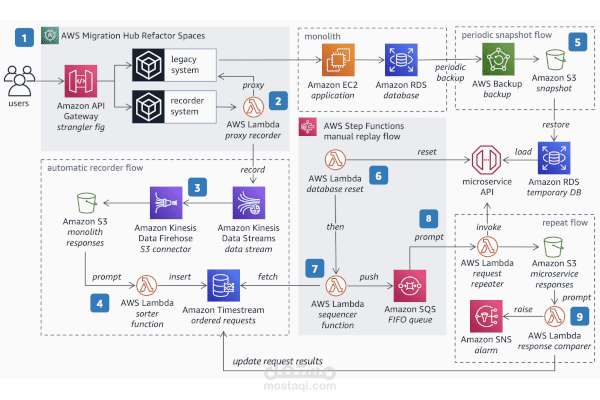

استخدام خدمات الحوسبة مثل EC2 و Lambda: لتوفير موارد معالجة قابلة للتوسع حسب الحاجة.

تخزين البيانات باستخدام S3 و RDS و DynamoDB: لضمان تخزين البيانات بشكل آمن وفعال.

الشبكات الافتراضية (VPC): لإنشاء بيئة شبكية آمنة ومعزولة.

توزيع الحمل (Load Balancing): لضمان توزيع الحمل بالتساوي وتحسين الأداء.

3. تنفيذ الحل:

نفذت الحل عبر خطوات متعددة تضمنت:

إعداد البيئة: تكوين VPC، وإعداد قواعد الجدار الناري (Firewall Rules) لضمان الأمان.

إطلاق الموارد: إنشاء مثيلات EC2 وتكوينها لتشغيل التطبيقات.

تخزين البيانات: إعداد قواعد بيانات RDS و DynamoDB لتخزين البيانات بشكل آمن وفعال.

التوزيع والتوسيع: استخدام Elastic Load Balancing (ELB) و Auto Scaling لتوزيع الحمل وتوسيع الموارد حسب الحاجة.

إعداد المراقبة والتنبيه: استخدام CloudWatch لمراقبة الأداء وتكوين التنبيهات للأحداث الهامة.

4. اختبار النظام:

أجريت اختبارات شاملة لضمان:

الأمان: التحقق من حماية البيانات ومنع الوصول غير المصرح به.

التوافر: اختبار استمرارية الخدمة عبر محاكاة فشل الموارد.

الأداء: قياس استجابة النظام تحت الحمل العالي لضمان تجربة مستخدم سلسة.

5. النشر والإطلاق:

بعد إتمام الاختبارات وضمان جاهزية النظام، نشرت البنية التحتية وشغلت التطبيقات الإدارية بنجاح. تضمنت هذه المرحلة:

التدريب والدعم: تدريب فريق الدعم والمستخدمين النهائيين على استخدام النظام.

المراقبة المستمرة: استمرار مراقبة النظام لضمان الأداء والاستجابة لأي مشكلات محتملة.

6. الفوائد المحققة:

زيادة الكفاءة: تحسين أداء التطبيقات وسرعة الاستجابة.

التوسعية: القدرة على التوسع بسهولة مع زيادة عدد المستخدمين والبيانات.

التوافر العالي: تقليل فترات التوقف وضمان استمرارية الخدمة.

الأمان: حماية البيانات الحساسة وضمان الامتثال للمعايير الأمنية.

التفاصيل التقنية الدقيقة لبناء بنية تحتية ضخمة للتطبيقات الإدارية على سحابة AWS:

1. تم تحديد المتطلبات والأهداف:

الأمان:

استخدام خدمات AWS Identity and Access Management (IAM) للتحكم في الوصول.

تنفيذ سياسات التشفير باستخدام AWS Key Management Service (KMS).

المرونة والتوسعية:

استخدام خدمات AWS Auto Scaling لتوسيع الموارد تلقائيًا حسب الحاجة.

التوافر العالي:

تم تصميم النظام بحيث يعمل عبر مناطق توافر (Availability Zones) متعددة.

استخدام Amazon Route 53 لتحسين التوجيه وتوفير التوافر العالي.

الأداء:

تم تحسين أداء قواعد البيانات باستخدام Amazon RDS وAmazon DynamoDB.

استخدام Amazon CloudFront لتوزيع المحتوى بشكل سريع وآمن.

2. تصميم البنية التحتية:

تم استخدام خدمات الحوسبة:

EC2:

اختيار نوع المثيلات (Instance Types) المناسبة بناءً على متطلبات الأداء.

تكوين مثيلات EC2 مع إعدادات Auto Scaling لتلبية الطلب المتغير.

Lambda:

تم استخدام AWS Lambda لتشغيل التعليمات البرمجية دون الحاجة لإدارة الخوادم، مما يتيح تنفيذ وظائف معينة على الأحداث (event-driven).

تخزين البيانات:

Amazon S3:

تم تخزين البيانات الثابتة والملفات الكبيرة مع استخدام سياسات إدارة دورة حياة البيانات (Lifecycle Policies) لتقليل التكاليف.

Amazon RDS:

إعداد قواعد بيانات علاقة (Relational Databases) مثل MySQL أو PostgreSQL.

Amazon DynamoDB:

تم استخدام قواعد البيانات غير العلائقية (NoSQL) لتخزين البيانات بسرعة وكفاءة.

الشبكات الافتراضية (VPC):

تم إنشاء Virtual Private Cloud (VPC) لتوفير بيئة شبكية معزولة وآمنة.

تكوين Subnets للعزل المنطقي داخل VPC وتحديد قواعد الجدار الناري (Security Groups) لضمان الأمان.

توزيع الحمل (Load Balancing):

تم استخدام Elastic Load Balancer (ELB) لتوزيع الحمل بالتساوي عبر المثيلات وتوفير التوافر العالي.

3. تنفيذ الحل:

إعداد البيئة:

تم تكوين VPC، Subnets، Internet Gateways، وRoute Tables.

إعداد قواعد الجدار الناري (Security Groups) وNetwork ACLs.

إطلاق الموارد:

تم إنشاء وتكوين مثيلات EC2 مع استخدام Amazon Machine Images (AMI) مخصصة.

تم نشر التطبيقات على مثيلات EC2 باستخدام أدوات النشر المستمر مثل AWS CodeDeploy.

تخزين البيانات:

تم إعداد Amazon RDS مع تكوين النسخ الاحتياطية التلقائية والتكرار عبر المناطق.

تم تكوين DynamoDB مع إعداد الجداول والفهارس المناسبة لتحسين الأداء.

التوزيع والتوسيع:

تم إعداد ELB مع Auto Scaling Groups لتوفير التوسعية والتوافر العالي.

تم تكوين سياسات Auto Scaling استنادًا إلى مقاييس CloudWatch.

إعداد المراقبة والتنبيه:

تم استخدام Amazon CloudWatch لمراقبة الأداء وتحديد مقاييس مخصصة.

تم إعداد تنبيهات CloudWatch وإجراءات Lambda لأتمتة الاستجابة للأحداث الهامة.

4. اختبار النظام:

الأمان:

تم إجراء اختبارات اختراق (Penetration Testing) وتقييم الأمان باستخدام AWS Inspector.

تم التحقق من التشفير وحماية البيانات باستخدام AWS Certificate Manager (ACM).

التوافر:

تم محاكاة فشل الموارد باستخدام AWS Fault Injection Simulator لاختبار استمرارية الخدمة.

تم إجراء اختبارات الفشل المتعدد لضمان التوافر العالي.

الأداء:

تم تنفيذ اختبارات تحميل (Load Testing) باستخدام أدوات مثل Apache JMeter وAWS Performance Insights.

تم تحليل استجابة النظام وتحسين إعدادات البنية التحتية بناءً على النتائج.

5. النشر والإطلاق:

التدريب والدعم:

تم تقديم دورات تدريبية لفريق الدعم والمستخدمين النهائيين على استخدام النظام وأدوات المراقبة.

المراقبة المستمرة:

تم استخدام AWS CloudTrail لتتبع النشاطات والأحداث في الحساب.

تم إعداد لوحات تحكم (Dashboards) في CloudWatch لتوفير رؤية شاملة على الأداء والصحة العامة للنظام.

6. الفوائد المحققة:

زيادة الكفاءة:

تم تحسين أداء التطبيقات وسرعة الاستجابة من خلال تحسين تكوين الموارد واستخدام خدمات AWS المناسبة.

التوسعية:

تم القدرة على التوسع بسهولة مع زيادة عدد المستخدمين والبيانات بفضل Auto Scaling وELB.

التوافر العالي:

تم ضمان استمرارية الخدمة وتقليل فترات التوقف بفضل تصميم النظام عبر مناطق توافر متعددة واستخدام ELB.

الأمان:

تم حماية البيانات الحساسة وضمان الامتثال للمعايير الأمنية من خلال استخدام IAM، التشفير، وSecurity Groups.

بطاقة العمل

| اسم المستقل | Abdelmajid T. |

| عدد الإعجابات | 0 |

| عدد المشاهدات | 4 |

| تاريخ الإضافة |